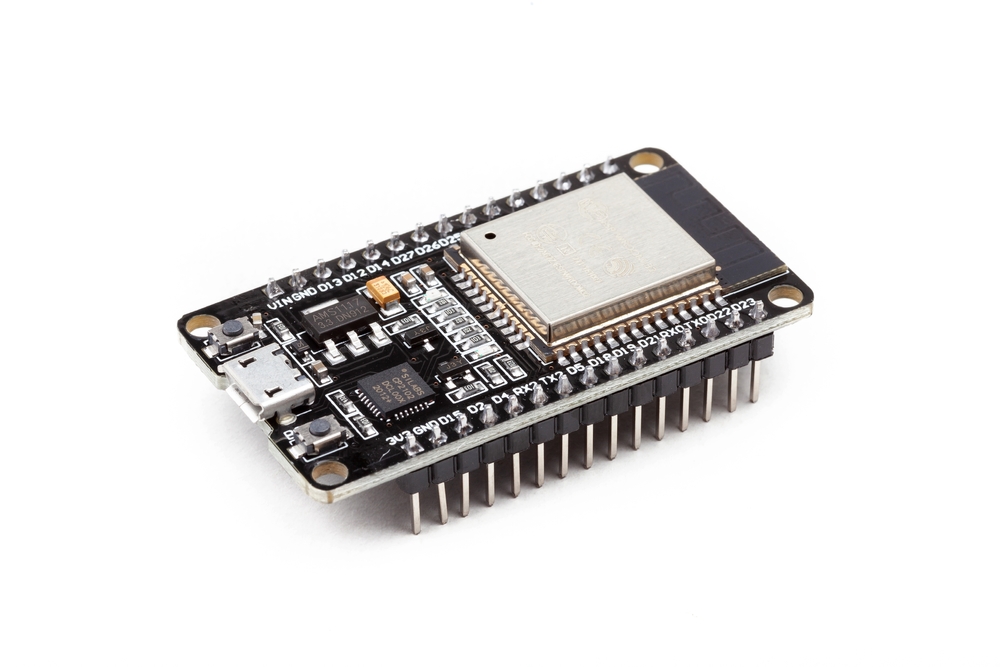

最近、スペインのセキュリティ専門家は、中国の楽鑫科技(Espressif Systems)が製造するESP32マイクロコントローラーに重大なセキュリティ脆弱性があることを発見した。この脆弱性を悪用すれば、ハッカーが他のデバイスを制御する可能性があるという。

ESP32は低価格であることから、世界で10億台以上のIoT(モノのインターネット)機器に採用されている。IoTとは、機器同士がネットワークを通じて自動でデータをやり取りする技術で、物流、医療、スマート環境など様々な分野で活用されている。

スペインのセキュリティ企業が問題を指摘

スペインのセキュリティ企業Tarlogic Securityの研究員であるミゲル・タラスコ氏とアントニオ・バスケス氏は、ESP32に複数の未公開コマンドがあり、これらがセキュリティ上のリスクを引き起こす可能性があることを発見した。

同社の声明には、「ESP32は、Wi-FiやBluetoothに対応し、数百万台のIoT機器に搭載されている。ハッカーが公開されていないコマンドを利用して、セキュリティチェックを回避し、スマートフォンやパソコン、スマートロック、医療機器などの重要な機器を継続的に悪用できる恐れがある」と記している。

隠された29のコマンドが発覚

研究チームは、自社開発のセキュリティ監査ツールBluetoothUSBを用いてBluetooth機器のテストを行う過程で、ESP32にメーカーが公表していない29の隠しコマンドの存在を突き止めた。

これらのコマンドは、Bluetooth通信を制御する「ホストコントローラーインターフェース(HCI)」の一部であり、以下のような攻撃が可能になるという。

- メモリ操作の実行(RAMやフラッシュメモリの読み書き)

- MACアドレスの偽装(デバイスのなりすまし)

- Bluetooth通信の乗っ取り

- 悪意のあるプログラムの組み込み

研究者らはたとえインターネットに接続していなくても、ハッカーは既存のデバイスになりすまして攻撃を行い、機密情報を窃取したり、監視に利用する可能性があると警告している。

また、これらの機能は、すでに保存している機密情報や個人・企業間の会話を盗み取るため、あるいは市民や企業の監視にも利用されている可能性がある。

セキュリティ研究員らは、Espressif Systemsが製造するESP32チップに、公式文書に記載されていない隠し指令が存在することを指摘した。これについて、開発者が意図的に隠蔽したのか、それとも開発時のミスによるものなのか疑問を持っている。現在、研究員はこのセキュリティ脆弱性を「CVE-2025-27840」として正式に登録し、追跡リストに追加した。

研究員が警告—ESP32の隠れた脆弱性と過去の類似リスク

Tarlogic Securityは、ESP32の隠されたバックドアや脆弱性を特定するため、Bluetoothのセキュリティ監査を実施するようユーザーに呼びかけている。

また、2023年に発覚した「BlueTrust」脆弱性と同様、ESP32の隠し指令を悪用すれば、Bluetoothデバイスの識別やリンクを不正に操作し、個人情報の推測や盗難につながる可能性があると警告している。

報告書によると、ESP32チップは市場でわずか2ユーロ(約224)という低価格で販売されており、Wi-FiやBluetooth接続を備えたチップの中で最も広く使用されているという。

Espressif Systemsは2023年9月の声明で、同社のチップが世界中で普及し、現在「10億台以上のIoTデバイス」に搭載していると発表していた。

同社はBaidu、小米(Xiaomi)、Amazonなどの大手企業と提携している。今回のセキュリティ問題は、数億人のユーザーに影響を与える可能性がある。

カナダのウォータールー大学では、ESP32とESP8266の低消費電力Wi-Fiモジュールを活用し、Wi-Fiの脆弱性を突く「Wi-Peep」という装置を開発。これを利用し、建物内のスマートデバイスの位置を特定できる技術を研究していた。

Espressif Systems 隠しコマンドの存在を否定

Espressif Systemsは3月10日に声明を発表し、Tarlogic Securityの調査結果を否定した。

「ESP32チップの隠し指令は、テストやデバッグのためのものであり、遠隔アクセスを可能にするものではない。機器の安全性に影響はなく、今後ソフトウェアの更新を通じてこれらの未公開コマンドを削除する予定だ」

さらに、同社の英語フォーラムでは、3月8日に「ESP_Sprite」と名乗るEspressif Systemsの社員が投稿し、「ほとんどの問題はファームウェア(ソフトウェア)の更新で解決できる」と主張。一部の問題については「他の脆弱性と組み合わせなければ悪用は困難」とし、現時点ではTarlogic Securityの指摘を裏付ける証拠は確認していないとしている。

専門家 「中国のハッカー活動と無関係ではない」

日本のコンピュータエンジニアである清原仁氏は、大紀元に対し「中国共産党(中共)は、他国の技術を模倣し、解析した後にバックドアプログラムを仕込むことがある。現在、多くのハッカーは中国政府の支援を受けており、こうしたバックドアを利用して他国の機密情報や個人情報を盗み出している」と語った。

さらに、清原氏は「中共政府はあらゆる分野に莫大な資金を投入しており、半導体やソフトウェアに限らず、さまざまな分野にその影響が及んでいる。そのため、中共と関係のある半導体や製品の使用はできるだけ避けた方がいいと思っている。さもないと、中共政府がこれらを利用して盗聴や個人情報の収集を行う可能性がある」と警告している。

ご友人は無料で閲覧できます

ご友人は無料で閲覧できます Line

Line Telegram

Telegram

ご利用上の不明点は ヘルプセンター にお問い合わせください。